Sécurité & Gouvernance

Sécurité holistique, uniforme sur toute votre stack

Vos données méritent une sécurité qui pense comme vous. Notre système s'adapte à la réalité de votre organisation - sachant qui devrait accéder à quoi, quand et depuis où. Plus de permissions génériques ou de théâtre sécurité.

Sécurité intelligente

Fine-Grained Authorization

Contrôle précis au niveau de chaque ligne de données, pas juste au niveau table.

Politiques contextuelles

L'accès dépend du contexte : localisation, heure, badge, appareil.

Multi-niveau hiérarchique

Politiques cascade Organisation → Environnement → DataDock.

Circuit Breaker IA

Détection automatique des comportements anormaux et isolation. (Q1 2026)

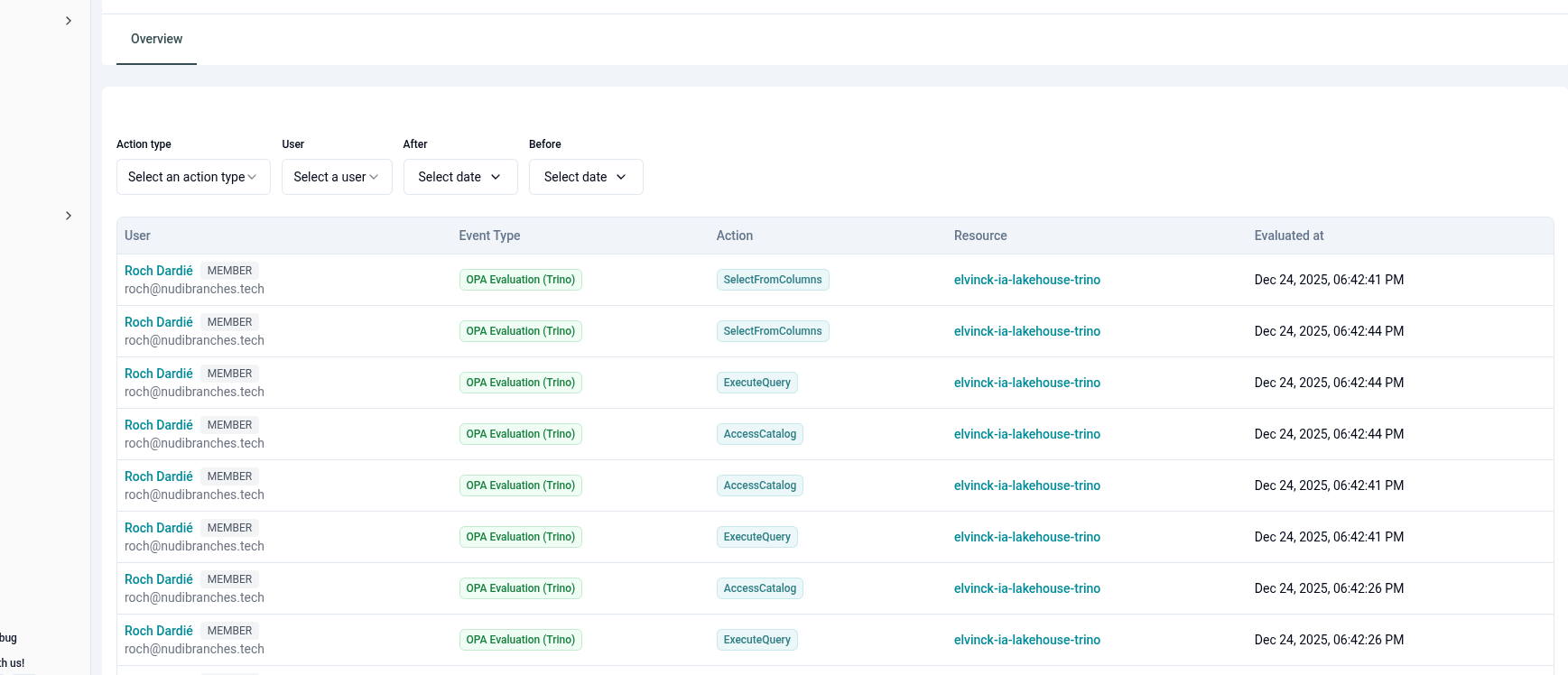

Comment ça fonctionne

Requête d'accès

L'utilisateur demande accès aux données

Évaluation contextuelle

Badge, localisation, heure, historique

Décision intelligente

Accès accordé, refusé ou filtré

Spécifications

FGA

Fine-Grained Authorization

Row-level

Accès granulaire aux données

Multi-niveau

Org > Env > DataDock

Contextuel

Badge, localisation, horaire

Composable

Interface de construction simple

AI Breaker

Prévu Q1 2026

Cas d'usage

Conformité enterprise

Politiques de sécurité multi-couches pour exigences réglementaires

100% de conformité auditContrôle d'accès contextuel

Politiques d'accès basées sur la localisation et l'horaire

Zéro accès non autoriséDétection d'anomalies

Détection IA des patterns d'accès inhabituels

98% de précision de détectionEn action

Le gardien des données sensibles

Sarah essaie d'accéder aux données PII clients depuis chez elle à 2h du matin

- 1 Sarah demande accès à la base de données clients sensibles

- 2 Vérification : Est-elle sur site ? Le système de badge dit 'Non'

- 3 Règle de politique : 'Accès PII requiert présence physique pendant les heures de bureau'

- 4 Accès refusé avec explication claire et chemin d'escalade

Fuite de données évitée, conformité maintenue, utilisateur guidé

Les permissions adaptatives

L'équipe Marketing a besoin d'un accès temporaire aux données ventes pour une campagne

- 1 Le manager Marketing crée une demande d'accès limitée dans le temps

- 2 Application des politiques organisation > environnement > datadock

- 3 Sécurité row-level ne montre que les régions et périodes pertinentes

- 4 Accès expire automatiquement après la période de campagne

Collaboration sécurisée sans escalade de privilèges permanente

L'assistant sécurité IA

Le compte de Kevin montre des patterns d'accès inhabituels (Prévu 2026)

- 1 L'IA détecte Kevin accédant à 10x plus de données que d'habitude à des heures inhabituelles

- 2 Circuit breaker isole temporairement le compte

- 3 L'équipe sécurité reçoit un rapport d'anomalie détaillé

- 4 Explication légitime vérifiée, accès restauré avec monitoring

Menace interne neutralisée avant dommages, zéro faux positifs

Avantages clés

Prêt à sécuriser vos données intelligemment ?

Découvrez comment notre sécurité contextuelle peut protéger votre organisation.

Demander une démo